Werte Bürger und Bürgerinnen der Bundesrepublik Deutschland,

wie man auf Internetpublkationen der Fälscherbande nachlesen kann, ist in den kommenden Monaten verstärkt mit dem Verkauf gefälschten Internets zu rechnen. Der Zweck dieser Fälschungen ist es, Ihnen echtes Geld abzunehmen, um Ihnen billiges, gefälschtes und für sie nur eingeschränkt benutzbares Internet dafür zu geben. Die Verlautbarungen der Fälscherbande lassen vermuten, dass dies in den nächsten Monaten unter einem massivem Aufgebot irreführender Werbung geschehen wird. Der einzige Zweck dieser Werbung ist es, Sie über das verkaufte Produkt in die Irre zu führen. Umgangssprachlich gesagt, sollen Sie über den Tisch gezogen werden.

wie man auf Internetpublkationen der Fälscherbande nachlesen kann, ist in den kommenden Monaten verstärkt mit dem Verkauf gefälschten Internets zu rechnen. Der Zweck dieser Fälschungen ist es, Ihnen echtes Geld abzunehmen, um Ihnen billiges, gefälschtes und für sie nur eingeschränkt benutzbares Internet dafür zu geben. Die Verlautbarungen der Fälscherbande lassen vermuten, dass dies in den nächsten Monaten unter einem massivem Aufgebot irreführender Werbung geschehen wird. Der einzige Zweck dieser Werbung ist es, Sie über das verkaufte Produkt in die Irre zu führen. Umgangssprachlich gesagt, sollen Sie über den Tisch gezogen werden.

Es handelt sich um gut gemachte Fälschungen, die deshalb sehr täuschend sind. Auf dem ersten Blick scheint es sich um Internet zu handeln, und viele vom Internet her vertraute Funktionen sind scheinbar unbeeinträchtigt vorhanden. Ich bitte Sie deshalb um verstärkte Aufmerksamkeit.

Wenn Sie aufmerksam bleiben, fallen Sie nicht auf die Imitate aus den Fälscherwerkstätten herein und ersparen sich so unnötigen Ärger und die Enttäuschung über Ihren Fehlkauf und den damit verbundenen Geldverlust. Leider ist dies zurzeit Ihre einzige Möglichkeit, sich vor solchen Machenschaften zu schützen. Zu einer strafrechtlichen Verfolgung dieser Internetfälschungen wird es in der Bundesrepublik Deutschland nicht kommen, da der Gesetzgeber der Auffassung ist, dass sich solche Dinge über den Markt »von allein« regeln. Für eine nähere Begründung dieses Vorgehens wenden Sie sich bitte mit Ihren Fragen an Ihren Bundestagsabgeordneten.

Wenn Sie wissen, worauf Sie zu achten haben, ist echtes Internet aber relativ einfach zu erkennen. Ganz ähnlich wie bei Banknoten gibt es leicht zu überprüfende Merkmale, und viele dieser Merkmale können Sie überprüfen, ohne dass es hierfür eines großen technischen Aufwandes bedarf.

Woran erkennen Sie echtes Internet?

Lassen Sie sich niemals davon beeindrucken, dass Sie eine Website im Browser sehen können. Das World Wide Web ist nur ein einziger, wenn auch für viele Menschen sehr wichtiger Dienst im Internet.

- Das Internet ist ein Netzwerk prinzipiell gleichberechtiger Rechner

Nachdem eine echte Internetverbindung hergestellt wurde, ist der verbundene Rechner – in vielen Fällen ist dies ein vom Zugangsanbieter gelieferter oder von Ihnen selbst gekaufter Router – ein vollwertiger Bestandteil des Internet. Sie können über diesen Zugang Dienste für andere Rechner im Internet zur Verfügung stellen, indem Sie etwa einen Mailserver, einen Webserver oder einen Diaspora-Pod aufsetzen und den Prozess starten. (Bei einem Router müssen Sie hierfür eine Portweiterleitung konfigurieren.) Auch, wenn die meist geringe Upstream-Bandbreite ein solches Angebot in vielen Fällen nicht sinnvoll erscheinen lässt, können andere Anwendungen auf diese Grundfunktion des Internet aufsetzen. Wenn Sie etwa ein unixoides Betriebssystem verwenden, könnten Sie sogar durch die Netzwerktransparenz des X-Protokolls nach etwas Konfigurationsarbeit Ihren Rechner mitsamt dem darauf eingerichteten, Ihnen vertrauten Desktop überall im Internet verwenden, wenn Sie auf dem anderen Rechner einen X-Server laufen lassen. Wenn solche Nutzungen künstlich und ohne technischen Grund eingeschränkt werden, bezahlen Sie Ihr Geld für gefälschtes Internet. - Das Internet ist transparent gegenüber Protokollen

Gleich, ob HTTP, HTTPS, FTP, POP3, IMAP oder ein beliebiges Filesharing-Protokoll – im Gegensatz zur desinformierenden Propaganda der Contentindustrie kann Filesharing legal genutzt werden, und das wird es auch, zum Beispiel zur Verteilung von Linux-Distributionen – an den Datenpäckchen, die über das Internet befördert werden, ändert sich außer der Angabe des TCP/IP-Ports nichts und der Aufwand des Routings ist genau der gleiche. Wenn eines dieser Protokolle bevorzugt wird, wenn andere dieser Protokolle künstlich verlangsamt oder gar blockiert werden, dann haben Sie gefälschtes Internet. Zudem müssen sie davon ausgehen, dass ihre Internetnutzung inhaltlich überwacht wird, dass sie also unentwegt von ihrem Zugangsprovider automatisiert belauscht werden. Anders als durch Inspektion des Inhaltes eines Datenpaketes lässt sich nicht feststellen, welches Protokoll Sie verwenden. Was eine solche Überwachung des Netzverkehrs für Ihre Privatsphäre bedeutet, können Sie sich sicherlich vorstellen. - Das Internet ist transparent gegenüber der verwendeten Hardware.

Wenn Ihnen von Ihrem Zugangsprovider eine bestimmte Hardware für den Zugang zum Internet vorgeschrieben wird, etwa ein bestimmter ADSL-Router; wenn ihnen vom Zugangsprovider die Zugangsdaten verweigert werden, die Sie für die Verwendung einer eigenen Hardware benötigen, dann haben Sie keinen echten Internetzugang. Ihre Wahlfreiheit, beliebige unter eigener Kontrolle stehende Geräte mit gleicher Funktion für den Zugang zu verwenden, wurde ohne technischen Grund eingeschränkt; Ihnen wird nicht die Möglichkeit gewährt, durch eine gute Wahl der verwendeten Hardware den angeblichen Internetzugang so optimal wie gewünscht zu nutzen, etwa durch Traffic-Shaping im Router. Ihnen wird nicht die Möglichkeit gewährt, die Qualität des angeblichen Internetzuganges durch dafür geeignete Hardware zu überwachen und gegebenenfalls auf Verbesserungen hinzuwirken. Dass Ihnen solche Möglichkeiten ohne technischen Grund verweigert werden, ist Grund genug, anzunehmen, dass Ihr Zugangsprovider qualitative Missstände vor Ihnen verbergen will und Ihnen deshalb keinen vollwertigen Internetzugang zur Verfügung stellt, über den Sie selbst Kontrolle haben. - Das Internet ist transparent gegenüber Anbietern und Inhalten

Wenn Sie feststellen, dass bestimmte Inhalte und Anbieter bevorzugt behandelt werden, haben Sie gefälschtes Internet. Wenn bestimmte Inhalte und Anbieter eine höhere Datenübertragungsrate zur Verfügung haben oder in einem Volumentarif nicht zur Anrechnung führen, obwohl sie aus Sicht ihres Zugangsproviders den gleichen technischen Aufwand bereiten wie andere Inhalte und Anbieter im Internet, handelt es sich nicht um einen echten Internetzugang. Wenn YouTube-Videos ruckeln, während in einem Zusatzpaket ihres Zugangsproviders kostenpflichtig angebotene HD-Videostreams problemlos abgespielt werden, obwohl sie über die gleiche Datenleitung laufen, haben Sie ein gefälschtes Internet.

Was können Sie tun, wenn Sie schon gefälschtes Internet haben?

Da der Verkauf gefälschten Internets in der Bundesrepublik Deutschland zurzeit nicht illegal ist; da es ausdrücklicher Wunsch des Gesetzgebers ist, dass kundenverachtende Zugangsprovider Ihnen gefälschtes Internet verkaufen können, haben Sie nur eine Möglichkeit der Gegenwehr: Kündigen Sie so schnell wie möglich Ihren Vertrag mit Ihrem Zugangsprovider und holen Sie sich ein Internet, das diesen Namen verdient und das Sie als Kunde für ihr Geld verdienen; holen Sie sich ein echtes Internet bei einem seriösen Zugangsprovider, der seine Kunden nicht verachtet! Lassen Sie sich nicht auf Diskussionen mit Ihrem Zugangsprovider ein und glauben Sie keine seiner eventuellen Zusicherungen, dass er Ihnen entgegenkommt! Sie würden doch auch nicht ein zweites Mal in eine Apotheke gehen, die Ihnen gefälschte Medikamente verkauft hat, also seien Sie auch in diesem Punkt vernünftig!

Was können sie gegen den Verkauf gefälschten Internets tun?

Helfen Sie mit, dass anderen Menschen solche Erfahrungen erspart bleiben! Informieren Sie in Ihrem Bekanntenkreis und auf sozialen Netzwerken andere Menschen über das Problem! Tragen Sie Informationen über Zugangsanbieter, die ihren Kunden gefälschtes Internet verkaufen, weiter! Wenn Sie eine Website betreiben oder wenn Sie bloggen und wenn es in diesem Rahmen irgend möglich ist, weisen Sie darauf hin, dass täuschend echt aussehendes, gefälschtes Internet im Umlauf ist und unter Aufbietung irreführender Werbung an arglose Kunden verkauft wird!

Tragen Sie ein kleines Stück dazu bei, dass niemand mehr bereit ist, für gefälschtes Internet zu bezahlen! Wenn dies nur genug Menschen machen, geht die Rechnung halbseidener Zugangsprovider nicht auf, Reibach mit dem Verkauf gefälschten Internets zu machen.

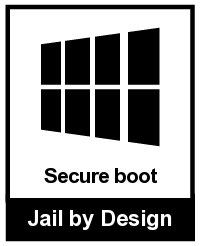

Wenn Sie dafür die Grafik aus diesem Artikel verwenden möchten, können Sie diese hier in einer Breite von 900, 450, 200, 180 und 160 Pixeln herunterladen und unter den Bedingungen der Piratenlizenz verwenden. In diesen Formaten passt die Grafik ohne weitere Bearbeitung in viele Blogdesigns, und die 900-Pixel-Grafik ist eine gute Grundlage für eventuelle Bearbeitungen. Wenn Sie weitergehende Bearbeitungen wie etwa den Austausch von Schriftarten vornehmen möchten, ist das unter gleichen Bedingungen lizenzierte GIMP-Projekt für diese Grafik eine gute Grundlage.

Selbstverständlich steht auch dieser Text unter Piratenlizenz…

Dass die »Sicherheit«, mit der man diese UEFI-Enteignung gewaltsam und gewalttätig in den Markt drücken wollte, nicht das Papier wert ist, auf dem Werber ihre Lügen stempeln lassen, sollte jetzt endlich auch intellektuell Unbegabten einleuchten. Was jedoch aus Nutzersicht – also aus der Sicht eines Käufers von Computern – verbleibt, wenn es schon diese »Sicherheit« nicht gibt,

Dass die »Sicherheit«, mit der man diese UEFI-Enteignung gewaltsam und gewalttätig in den Markt drücken wollte, nicht das Papier wert ist, auf dem Werber ihre Lügen stempeln lassen, sollte jetzt endlich auch intellektuell Unbegabten einleuchten. Was jedoch aus Nutzersicht – also aus der Sicht eines Käufers von Computern – verbleibt, wenn es schon diese »Sicherheit« nicht gibt,